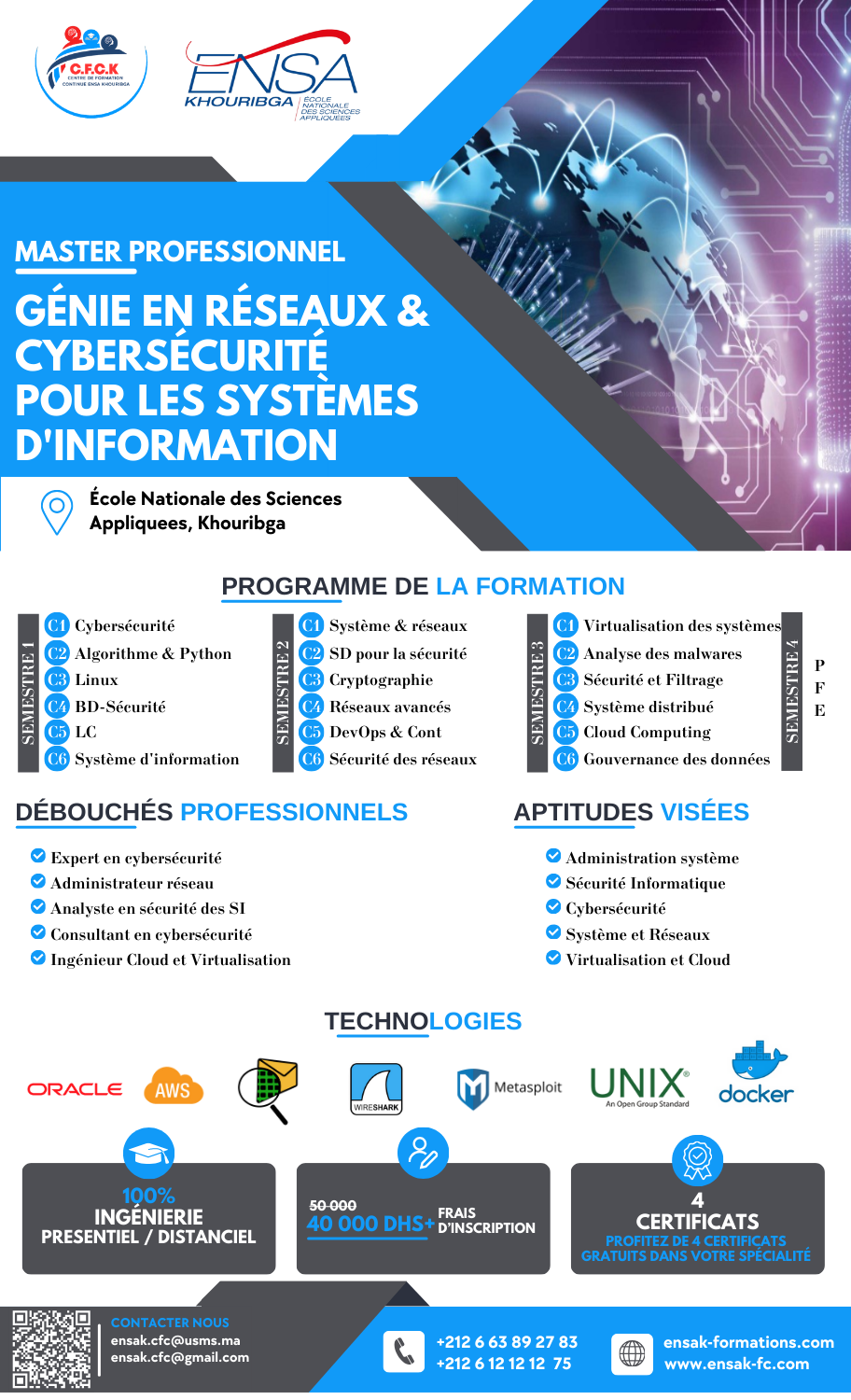

L’objectif de la formation ” Ingénierie en Réseaux & cybersécurité pour les systèmes d’information” est de fournir aux étudiants les compétences nécessaires pour concevoir, implémenter et maintenir des infrastructures de sécurité dans les systèmes d’information. La formation vise à former des experts capables de protéger les réseaux, les systèmes informatiques et les données contre les menaces potentielles, tout en assurant une gestion optimale des réseaux et des communications sécurisées. Les étudiants apprendront à identifier et à gérer les vulnérabilités des systèmes, à mettre en œuvre des solutions de cybersécurité avancées et à garantir la confidentialité, l’intégrité et la disponibilité des informations dans divers environnements professionnels.

Cette formation vise à :

✅ Accélérer la transition numérique en préparant les étudiants à gérer et sécuriser les réseaux et systèmes d’information au sein des entreprises et organisations.

✅ Garantir la sécurité des réseaux et des systèmes en optimisant leur performance tout en assurant une protection contre les menaces potentielles.

✅ Concevoir et déployer des solutions de cybersécurité adaptées aux besoins spécifiques des entreprises.

✅ Développer des compétences en gestion de données et en analyse de la sécurité des systèmes d’information.

✅ Maîtriser les outils et algorithmes de sécurité utilisés pour analyser et protéger les données.

✅ Développer des capacités à gérer, conduire et superviser des projets en cybersécurité et en analyse de données dans des environnements professionnels.

✔️ Capacité à identifier et évaluer les risques de sécurité dans un environnement numérique.

✔️ Compétence dans l’analyse des systèmes pour détecter les failles et les vulnérabilités.

✔️ Aptitude à appliquer des techniques et des outils de sécurité pour protéger les informations et les systèmes.

✔️ Concevoir et implémenter des algorithmes efficaces pour résoudre des problèmes complexes.

✔️ Maîtriser les concepts fondamentaux de la programmation Python.

✔️ Optimiser les solutions logicielles à travers des approches algorithmiques adaptées.

✔️ Maîtrise des commandes et outils en ligne de commande Linux.

✔️ Configuration et gestion des permissions et utilisateurs sous Linux.

✔️ Gestion des services, processus et systèmes de fichiers sous Linux.

✔️ Mise en place et gestion de bases de données sécurisées (ex : MySQL, PostgreSQL).

✔️ Application des techniques de cryptage des données.

✔️ Gestion des utilisateurs, des rôles et des privilèges dans les bases de données.

✔️ Assurer la gestion des sauvegardes et de la récupération des données en cas de sinistre.

✔️ Améliorer les compétences en communication professionnelle écrite et orale.

✔️ Rédiger des rapports techniques clairs et précis.

✔️ Présenter des concepts techniques à un public non expert de manière accessible.

✔️ Conception et gestion de systèmes d’information pour les entreprises.

✔️ Mise en œuvre des technologies de gestion de l’information (ERP, CRM, etc.).

✔️ Application des principes de gouvernance des systèmes d’information.

✔️ Programmation de scripts pour l’automatisation des tâches réseau.

✔️ Développement d’applications orientées systèmes et réseaux.

✔️ Analyse et gestion des performances des réseaux à l’aide de code.

✔️ Analyse des données de sécurité pour identifier des vulnérabilités.

✔️ Application des techniques de machine learning pour détecter des anomalies.

✔️ Utilisation des outils de visualisation des données pour la cybersécurité.

✔️ Connaissance des algorithmes de chiffrement (AES, RSA, etc.).

✔️ Application des protocoles de sécurité (SSL/TLS, VPN) pour la protection des communications.

✔️ Gestion et distribution sécurisée des clés de cryptographie.

✔️ Conception et gestion des architectures réseau complexes.

✔️ Mise en œuvre des protocoles avancés de communication réseau (BGP, OSPF, MPLS).

✔️ Sécurisation des réseaux à l’aide de techniques avancées (firewalls, VPN).

✔️ Maîtrise des outils de gestion de configuration (Ansible, Chef, Puppet).

✔️ Mise en place et gestion des conteneurs avec Docker et Kubernetes.

✔️ Automatisation des processus de développement, de test et de déploiement.

✔️ Développer des compétences en communication interculturelle et multilingue.

✔️ Utiliser des techniques avancées pour la rédaction de documents techniques.

✔️ Gérer la communication au sein d’équipes multiculturelles et internationales.

✔️ Mettre en œuvre des politiques de gouvernance des données dans les organisations.

✔️ Assurer la conformité avec les réglementations sur la protection des données personnelles.

✔️ Développer des stratégies pour la gestion sécurisée des données à travers les différents systèmes d’information.

✔️ Identifier et analyser différents types de malwares (virus, chevaux de Troie, ransomware).

✔️ Utiliser des outils d’analyse statique et dynamique pour détecter des malwares.

✔️ Développer des techniques de prévention et de remédiation contre les infections par malwares.

✔️ Mise en œuvre des techniques de filtrage et d’analyse des applications web.

✔️ Sécurisation des interfaces API et des communications web.

✔️ Protection contre les attaques courantes des applications web (XSS, SQL Injection).

✔️ Conception et gestion des architectures de systèmes distribués.

✔️ Gestion des bases de données distribuées et du Big Data (ex : Hadoop, Spark).

✔️ Sécurisation et traitement des données massives dans un environnement distribué.

✔️ Maîtrise des outils de virtualisation de serveurs (VMware, Hyper-V).

✔️ Gestion et déploiement de services dans le cloud (AWS, Microsoft Azure).

✔️ Sécurisation des infrastructures cloud et des environnements virtuels.

✔️ Mettre en œuvre des politiques de gouvernance des données dans les organisations.

✔️ Assurer la conformité avec les réglementations sur la protection des données personnelles.

✔️ Développer des stratégies pour la gestion sécurisée des données à travers les différents systèmes d’information.

✔ Identifier une problématique stratégique en lien avec les réseaux ou la cybersécurité des systèmes d’information.

✔ Réaliser un audit de sécurité, une analyse de risque ou une simulation d’attaque/défense.

✔ Concevoir et mettre en œuvre une solution innovante pour renforcer la sécurité des infrastructures IT.

✔ Documenter les méthodologies, outils et résultats dans un mémoire structuré.

✔ Présenter le projet devant un jury en démontrant la maîtrise technique et stratégique du sujet.

✔️ Maîtrise des commandes et outils en ligne de commande Linux.

✔️ Configuration et gestion des permissions et utilisateurs sous Linux.

✔️ Gestion des services, processus et systèmes de fichiers sous Linux.

✔️ Mise en place et gestion de bases de données sécurisées (ex : MySQL, PostgreSQL).

✔️ Application des techniques de cryptage des données.

✔️ Gestion des utilisateurs, des rôles et des privilèges dans les bases de données.

✔️ Conception et gestion de systèmes d’information pour les entreprises.

✔️ Mise en œuvre des technologies de gestion de l’information (ERP, CRM, etc.).

✔️ Application des principes de gouvernance des systèmes d’information.

✔️ Programmation de scripts pour l’automatisation des tâches réseau.

✔️ Développement d’applications orientées systèmes et réseaux.

✔️ Analyse et gestion des performances des réseaux à l’aide de code.

✔️ Analyse des données de sécurité pour identifier des vulnérabilités.

✔️ Application des techniques de machine learning pour détecter des anomalies.

✔️ Utilisation des outils de visualisation des données pour la cybersécurité.

✔️ Connaissance des algorithmes de chiffrement (AES, RSA, etc.).

✔️ Application des protocoles de sécurité (SSL/TLS, VPN) pour la protection des communications.

✔️ Gestion et distribution sécurisée des clés de cryptographie.

✔️ Conception et gestion des architectures réseau complexes.

✔️ Mise en œuvre des protocoles avancés de communication réseau (BGP, OSPF, MPLS).

✔️ Sécurisation des réseaux à l’aide de techniques avancées (firewalls, VPN).

✔️ Maîtrise des outils de gestion de configuration (Ansible, Chef, Puppet).

✔️ Mise en place et gestion des conteneurs avec Docker et Kubernetes.

✔️ Automatisation des processus de développement, de test et de déploiement.

✔️ Configuration et gestion des réseaux sécurisés.

✔️ Mise en place de la virtualisation des systèmes et des serveurs.

✔️ Application des pratiques de sécurité dans les environnements virtualisés.

✔️ Identification et analyse des comportements des malwares.

✔️ Développement de stratégies de détection des malwares.

✔️ Utilisation des outils d’analyse de malwares et de rétro-ingénierie.

✔️ Mise en œuvre des techniques de filtrage et d’analyse des applications web.

✔️ Sécurisation des interfaces API et des communications web.

✔️ Protection contre les attaques courantes des applications web (XSS, SQL Injection).

✔️ Conception et gestion des architectures de systèmes distribués.

✔️ Gestion des bases de données distribuées et du Big Data (ex : Hadoop, Spark).

✔️ Sécurisation et traitement des données massives dans un environnement distribué.

✔️ Maîtrise des outils de virtualisation de serveurs (VMware, Hyper-V).

✔️ Gestion et déploiement de services dans le cloud (AWS, Microsoft Azure).

✔️ Sécurisation des infrastructures cloud et des environnements virtuels.

Les étudiants approfondiront leurs connaissances en conception, gestion et sécurisation des infrastructures réseaux et des systèmes d’information. Ils exploreront des technologies avancées telles que la cybersécurité, la cryptographie, l’architecture des réseaux et la détection des cybermenaces. Face à l’essor des cyberattaques et à l’évolution rapide des environnements numériques, ces compétences seront essentielles pour garantir la protection des données et la résilience des systèmes informatiques.

Les étudiants participent à des projets concrets pour maîtriser les concepts étudiés.

Les cours sont adaptés aux évolutions des technologies web et mobiles.

Les enseignants sont des experts du domaine, assurant une formation de qualité. le programme garantit une formation de pointe en phase avec les évolutions technologiques.

Les frais de la formation sont de 50.000 DH 40.000 DH, à payer en deux tranches chaque année :

Pr Soufiane LYAQINI

[email protected]

École Nationale des Sciences Appliquées Khouribga

Bd Béni Amir, BP 77

Khouribga – Maroc

Le dossier d’inscription se compose des pièces suivantes :

We never send you spam, we give you a great chance. You can unsubscribe anytime